Criando Certificado RSA e Incorporando na OVPN criada

RSA é um algoritmo de criptografia de dados, que deve o seu nome a três professores do Instituto de Tecnologia de Massachusetts (MIT), Ronald Rivest, Adi Shamir e Leonard Adleman, fundadores da actual empresa RSA Data Security, Inc., que inventaram este algoritmo — até a data (2008) a mais bem sucedida implementação de sistemas de chaves assimétricas, e fundamenta-se em teorias clássicas dos números. É considerado dos mais seguros, já que mandou por terra todas as tentativas de quebrá-lo. Foi também o primeiro algoritmo a possibilitar criptografia e assinatura digital, e uma das grandes inovações em criptografia de chave pública.

O RSA envolve um par de chaves, uma chave pública que pode ser conhecida por todos e uma chave privada que deve ser mantida em sigilo. Toda mensagem cifrada usando uma chave pública só pode ser decifrada usando a respectiva chave privada. A criptografia RSA atua diretamente na internet, por exemplo, em mensagens de emails, em compras on-line e o que você imaginar; tudo isso é codificado e recodificado pela criptografia RSA.Mostrei aqui como criar um tunel OVPN mas ficou para trás a parte de certificado/criptografia que resolvi postar separado, bom vamos adiante.

No servidor insira este codigo

/certificate add name=cert-ovpn common-name=cert-ovpn key-size=4096 key-usage=digital-signature,key-encipherment,data-encipherment,key-cert-sign,crl-sign,tls-client,tls-server

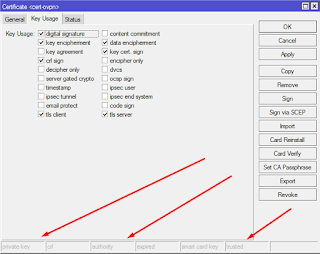

Navegue em System > Certificate > cert-ovpn > Key Usage e fique a vontade para personalizar, mas deste modo já funfa. Também fique atento as 3 setas que destaquei nesta imagem.

Insira este código no terminal

/certificate sign cert-ovpnvai parecer que a RB travou mas é só aguardar.

. . . 2 horas depois, continuando

Pronto certificado criado, voltamos agora a configurar o tunel sem a criptografia, mas se for de seu interesse mais segurança continue lendo.

Apos executar todos os passos do manual anterior insira o código abaixo no servidor (RB3011)

/interface ovpn-server server set auth=sha1 certificate=cert-ovpn cipher=aes256 default-profile= OpenVPN-profile enabled=yes keepalive-timeout=disabled max-mtu=1450 netmask=28 require-client-certificate=yes

Exporte o certificado e a chave privada

/certificate export-certificate cert-ovpn export-passphrase=1q2w3e4r

Foi criado dentro de Files 2 arquivos "cert_export_cert-ovpn.crt" e "cert_export_cert-ovpn.key", faça o download deles no servidor e o upload no cliente.

Dentro do cliente com o upload dos 2 arquivos já efetuado vamos importar o certificado e a chave

/certificate import file-name=cert_export_cert-ovpn.crt passphrase=1q2w3e4r

/certificate import file-name=cert_export_cert-ovpn.key passphrase=1q2w3e4r

/certificate set cert_export_cert-ovpn.crt_0 name=cert-ovpn

Agora setar a conexão para utilizar a criptografia

/interface ovpn-client set OpenVPN-out1 certificate=cert-ovpn

se tudo correu certo a conexão já esta autenticando.

Mais informações em: https://wiki.mikrotik.com/wiki/Manual:System/Certificates

https://wiki.mikrotik.com/wiki/Manual:Create_Certificates#Generate_certificates_on_RouterOS

Principal fonte de pesquisa: https://pt.wikipedia.org/wiki/RSA

Comentários

Postar um comentário