Acessando externamente RB em conexões ip dinâmico "Dynamic DNS"

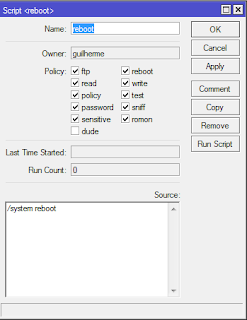

Acesso externo pode ser um problema se você não tiver um ip fixo, alguns modos podem ser usados, aqui mesmo já falei sobre o no-ip , que ainda uso, mas agora com este script alem de manter o no-ip funcional também recebo o ip externo por e-mail fora sair fora de falhas , lembre-se de ativar o envio de e-mail dentro de tools . #insira entre as aspas informações complementares a serem inclusas no e-mail :local Complemento "" #Insira o e-mail a receber o bkp :local Email email@gmail.com.br #Definindo variaveis :local IdentityRB [/system identity get name] :local ModeloRouterBoard [/system routerboard get model] :local ModRB [/system resource get board-name] :local VersaoRouterOS [/system resource get version] # Atualização automático No-IP DNS dinâmico # --------------- Alterar valores nesta seção para coincidir com sua configuração ------------------ # Informações sobre a conta do usuário No-IP, nome host e interface de entrada de internet :local noipusernam...